Сигурност Microsoft ActiveSync, j3qx

Microsoft ActiveSync сигурност

[ActiveSync използва мрежов протокол, не задържа вода по отношение на съвременните изисквания за сигурност.]

ActiveSync интерфейси взаимодействия

Най-често срещаният интерфейси, PDA и PC Взаимодействието е COM и USB портове, както и инфрачервена връзка. Всички тези методи изисква физическа връзка и вашия компютър, или на наличието на малка въздушна междина (в случая на IR) между тях, и не са от особен интерес за хакер мрежа. Защото "Ако лошите имат пълен физически достъп до компютъра си, вече не е на вашия компютър."

cs553 / paper3.pdf), но, доколкото знам, критичен контрол от дизайна на сигурността общност и прилагането на ActiveSync протокол не е бил изложен.

По принцип мерките за защита, вградени в протокол (удостоверяване PC с помощта на парола), за да се синхронизира чрез IR / USB / COM е достатъчно. Потребителят винаги има възможност за визуално удостоверяване на PC и преносими.

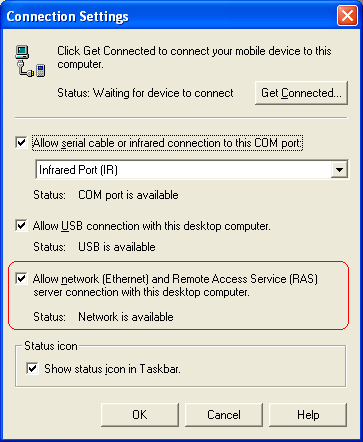

Въпреки това, всичко се променя, когато се появява в мрежата (вж. Фигура 1).

Фигура 1. Добре дошли в истинска дума!

Все повече и повече PDA оборудван с безжични интерфейси, 802.11, и разбира се, техните собственици искат да използват потенциала на отваряне. Microsoft е, разбира се, им дава тази възможност, което позволява на устройството да синхронизира по мрежа. Мрежа за синхронизация е изключена по подразбиране, и това е една от малкото добри решения в изпълнението на ActiveSync. Но, ако се съди по броя на "как-да се синхронизира чрез Wi-Fi" на мрежата, много собственици на PDA използват тази опция. Е, нека да започнем.

Анализ протокол мрежа

Първото нещо, което хваща окото - прехвърлянето на трафик в ясен. Това е нормално за директна връзка (Trojan компонент на компютър все още да могат да получат достъп до трафик), но това е напълно неприемливо в случай на работа в мрежа. Особено като се има предвид факта, че в основен канал за комуникация между устройство и настолен компютър е Wi-Fi, "Сигурност", от които толкова много се говори топли думи (добре де, добре, аз знам какво 802.11i). Въпреки това, този факт е описан в документацията на Microsoft, съответно бъгове от района на заустване преминава в функции.

След стартиране на сървъра ActiveSync отваря порт 5679 на всички мрежови интерфейси.

C: \> NETSTAT -anb

Активни връзки

Proto Local Адрес външен Адрес членка

TCP 0.0.0.0:5679 0.0.0.0:0 СЛУШАНЕ

Wcescomm.exe

По този начин, просто сканиране чрез Nmap -p 5679 разкрива инсталирана машина ActiveSync.

PC и PDA, комуникират чрез множество TCP връзки. Първо PDA създава TCP връзка към порт 5679 в IANA регистрирани като (Мениджър Direct Connect Cable) на DCCM.

Ако синхронизация чрез COM / USB / IR потребител е в състояние да защити устройството от инжекционни атаки фалшив сървър. Той използва или 4-цифрен ПИН-код или буквено-цифров парола от символите на 40ka. Преди сървъра синхронизация трябва да представи устройство с парола. Доколкото ми е известно, само парола познае инструмент е потребителски опит емулатор в графичния интерфейс, написани на VBScript. В момента ActiveSync протокол доста добре разбран от екипа SyncCE на проекта, и не е проблем да се създаде на базата на техния код "по-модерна програма."

Въпреки това, за изпълнението на атаките "фалшива

тата сървър ", използвайки TCP / IP синхронизация такива деликатеси не се нуждаят. Устройството не изисква парола, в случай на синхронизация мрежа! Аз дори е трудно да се каже какво е - едно пространство на сигурност, или начин за подобряване на сигурността. В крайна сметка, ако синхронизацията се осъществява чрез COM / USB / IR, паролата се изпраща в чист текст. Определено това е неприемливо, когато изпращате паролата по мрежата. Е, тогава ще трябва да го давате на всички!

Съответно, за изпълнението на въвеждането на достатъчно реализира фалшив сървър "половината" атака MITM (мъж в средата), и да се направи така, че би било, когато PDA сървъра свържете връзка с нашата кола.

Това може да стане с помощта на известни техники за 1,2,3 ... (изберете любимите си) слой на модела OSI. Изследването използва опция с DNS-спуфинг, защото устройството идентифицира настолен компютър по име, но атаката е все още много други възможности. Аз не мисля, че този подход ще бъде популярен сред истински "лошите", тъй като повечето SOHO мрежа за резолюция име, използвайки NetBIOS.

Друга съставка, необходима за изпълнението на самата атака е "фалшив сървър." В този случай, необходимостта от допълнително програмиране няма достатъчно вградени възможности ActiveSync.

Въпреки това, ние сме изправени пред друг проблем. Първият път, когато се свържете чрез COM / USB / IR устройство и компютър координира обмена на параметри и да се създаде така наречените "партньорства". Документирани методи за тяхното създаване в случай се открива мрежа синхронизация. Е доказано параметър HKLM \ SOFTWARE \ Microsoft \ Windows CE Services \ GuestOnly = 1, ви позволява да свържете всяко устройство, като "гост" в този случай не работи.

При по-внимателно разглеждане, беше установено, че "партньорства" се определя от наличието на регистър ключови HKCU \ Software \ Microsoft \ Windows CE Services \ Партньори \

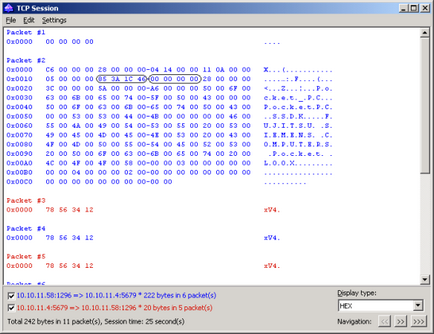

Когато устройството за идентификатор синхронизация мрежа "партньорства" се предава в прав текст, съответно "фалшив сървър" е в състояние да се намеси (Фигура 2), премахване на искането от страна на клиента и изберете ActiveSync да приема свързвания от устройството.

Фигура 2. Свързване идентификатор

- Прилагане MITM или подобни условия.

- Изчакайте връзки на порт 5679.

- Извлечение от ID на пакет устройство.

- Импортирайте "шаблон" (можете да вземете копие на системния регистър на всяка машина конфигурирана с партньор) партньорства в регистъра.

- Променете стойността на идентификатора на партньор (HKCU \ Software \ Microsoft \ Windows CE Services \ Партньори \

) На пресече стойност. - Изчакайте повторно включване.

По време на експериментите се получава възможност за пълен достъп до устройството в "режим на гости" на, т.е. почти пълен контрол върху PDA. Изпълнението на атаката може да бъде опростено чрез писмено пълномощно, автоматично добавя прихванати партньор ID за настройките на ActiveSync.

Атака "фалшив клиент" ви позволява да се свържете със сървъра и на мобилното устройство за получаване на данни, конфигурирани да се синхронизира автоматично, такива имейли, файлове, контакти и т.н. В допълнение, когато откриване на грешки тип "препълване на буфера" в ActiveSync модули формати преобразуване, това може да доведе до изпълнение на произволен код.

За създаване на фалшива клиент изисква същата информация, както за повишаване на фалшив сървър - име на хост с ActiveSync и PartnerID.

"партньорства" Идентификаторът може да бъде получена чрез прихващане на мрежови пакети или бюст. Във втория случай, размерът на търсените комбинации е доста голям и се намира на 2 ^ 32. Въпреки това, на практика, е малко по-ниска, като заявка могат да бъдат предадени след два ID (вж. Фигура 2), и в допълнение, когато генериране PartnerID ActiveSync опитва да избегне "крайни" стойности диапазон.

HKLM \ Software \ Microsoft \ Windows CE Services \ Партньори \ P1

PName [STRING] =

PID [DWORD] =

След това, в ActiveSync PDA работи клиент и да постави началото на връзката към компютъра.

При проектирането на Microsoft ActiveSync може да използва SSL / TLS за самоподписаният сертификат, създадена от установяването на партньорства. Това ще реши проблема на взаимно удостоверяване устройство и настолен компютър, както и възможност за криптиране на трафика изпратен.

Първите две са много подходящи за решаване на проблема с ActiveSync защита. При избора на удостоверяване WPA може да се управлява на базата на общ ключ (WPA / PSK), или с помощта на сертификати и пароли (802.1X PEAP-MSCHAPv2 или EAP-TLS). Използването PEAP или EAP е по-безопасен вариант, но изисква определяне на компоненти PKI на клиента на PDA, като например коригиране на RADIUS сървър, за да доверявайки сертификата.